해당 게시물은 문제 발생 시 삭제 조치하겠습니다.

안녕하세요 오늘은 보안 이슈 하나를 소개해드리고자 합니다.

요즘 갑자기 윈도우 10을 사용하실 때 업데이트하라고 나온 것을 보셨는지 모르겠습니다.

이번에 나온 취약점 때문에 마이크로소프트사에서 바로 패치를 하였는데요.

귀찮다고 미루지 마시고 바로바로 패치해주시는 게 컴퓨터 안전에 좋을 것 같습니다.

이번 취약점은 3월과 6월에 나온 SMB 취약점인데요

SMB포트 하면 워너크라이가 생각나네요.

그때도 당시 업데이트를 해줬다면 막을 수 있었다고는 합니다.

전 세계에 엄청난 피해를 줫었던 랜섬웨어였죠.

순서를 말씀드리자면

1. 먼저 SMB가 어떤 것인가 간단한 설명

2.. SM블리드 SMB고스트에 대한 설명

3. 대응 방법

1. SMB가 어떤 것이며 왜 사용하는가.

간단하게 설명드리자면 SMB 같은 경우 네트워크에서 내 네트워크 안에 있는 컴퓨터나 공유된 프린터

공퓨폴더같은 경우가 다 SMB를 사용하는 예시입니다.

SMB 같은 경우 포맷을 하거나 처음에 보면 자동으로 열려있는 포트라 위험하다고 합니다.

또 기본적으로 컴퓨터에서 사용하는 것이라 이게 취약점으로 이용되면 위험합니다.

2.SM블리드 SMB고스트 설명

이번에 취약점은 마이크로소프트가 발표한 패치 중 서버 메시지 블록(SMB)

프로토콜과 관련된 버그가 있니다. 이 취약점을 익스플로잇 할 경우

공격자들은 원격에서 인증 과정 없이 커널 메모리에 접근할 수 있게 된다고 합니다.

가장 주목받고 있는 건 CVE-2020-1206 즉 SM블리드라고 불리는 것입니다.

(혹시라도 CVE-2020-1206이 궁금하시다면 간단하게 설명드리자면

CVE = 과거 보안업계와 해커집단에서 취약점에 대한 명칭이 달라 표준화시킨 것입니다.

2020 = 해당 취약점 리포팅 연도

1206 = 일련번호입니다.)

이 SM블리드 이외에 또 다른 SMB 취약점인 SMB 고스트와 연계적으로 익스플로잇 됐을 때

원격 코드 실행 공격을 허용합니다.

SMB고스트 취약점은 CVE-2020-0796으로 지난 3월 MS가 패치를 하였습니다.

SM블리드와 SMB고스트 모두 SMB 3.1.1 버전의 압축 원리에서부터 발생하는 취약점들인데요.

참고로 SM블리드 SMB고스트 모두 둘 다 압축 원리에서 비롯된다고 하네요.

SMB라는 프로토콜이 특정 요청을 처리할 때 발동됩니다. 마이크로 소프트사는

여기에 해당하는 요청들이 제대로 처리되도록 함으로써 이 취약점들을 패치했다고 합니다.

SM블리드는 윈도우 10과 윈도우 서버 1903,1909,2004버전 모두에서 발견되고 있습니다.

이전 버전의 윈도우 시스템들은 안전한 것으로 보고 있으며

MS가 배포한 패치를 적용하는 것 이외엔 아직까지 위험 완화

방법들은 없다고 전해지고 있습니다.

즉 위 이미지를 보시면 아래 3 버전이 영향을 받는다고 합니다.

대응 방법 및 확인 방법은 아래 설명드리겠습니다.

혹시라도 자신의 컴퓨터 버전을 알고 싶으시다면

확인법 = 설정 > 시스템 > 왼쪽 하단에 위치한 정보를 보면 중간에 버전이 나옵니다.

또는 윈도우 + R 입력 후 winver 입력하시면 나옵니다.

3. 대응 방법

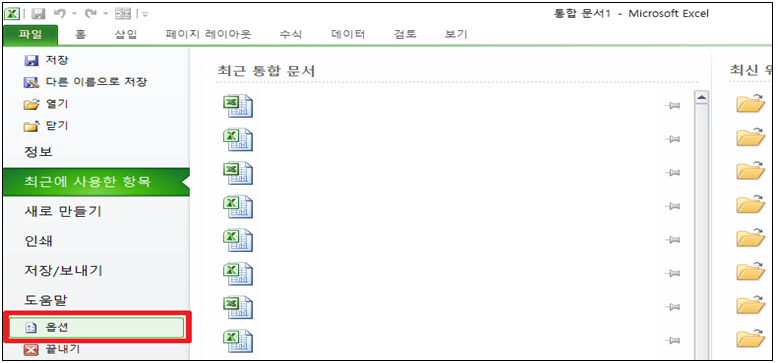

1. MS에서 제공하는 패치를 최신으로 유지한다.(업데이트한다)

2. TCP 포트 445번 닫고 SMB 3.1.1 압축 기능 비활성화

ㄴ 해당 차단을 하면 공유폴더 공유 프린터만 사용하지 못하는 것입니다.

혹시라도 방법이 궁금하시다면 추후에 올리도록 하겠습니다.

1번이 가장 좋은 방법이니깐요.

네트워크 방화벽 같은 경우

제어판-> 시스템 및 보안 -> 윈도우 방화벽

고급 설정-> 인바운드 / 아웃바운드에서

새 규칙 - > 포트 TCP 특정 로컬 포트 (해당 포트 입력 후) - > 연결 차단 후 다음 눌러주시면 됩니다.

이름은 마음대로 하셔도 돼요 여러분이 보는 거니깐요.

참고로 과거 워너 클라이일 때는 TCP 139,445 UDP 137,138을 차단했었습니다.

혹시라도 보안 공부를 하셨거나 워너 크라이 당시 조금이라도 관심이 있으셨던 분들은

이거 어디에서 들어봤던 거 같은데 이러실 거 같아 참고로 올립니다.

오늘은 보안 이슈 하나 알려드립니다.

모두 꼭 업데이트하셔서 안전하셨으면 좋겠습니다.

혹시라도 수정해야 할 부분이 있다면 댓글 남겨주시면 감사하겠습니다.

이상으로 마치겠습니다.

감사합니다.

'정보 소개 > IT' 카테고리의 다른 글

| 엑셀 2003 이하 취약점(외부링크 연결) 조치 / 액셀을 통해 내 개인정보가 유출된다? (0) | 2020.06.05 |

|---|